Reverse刷题笔记

[HUBUCTF 2022 新生赛]simple_RE

附件是.exe文件

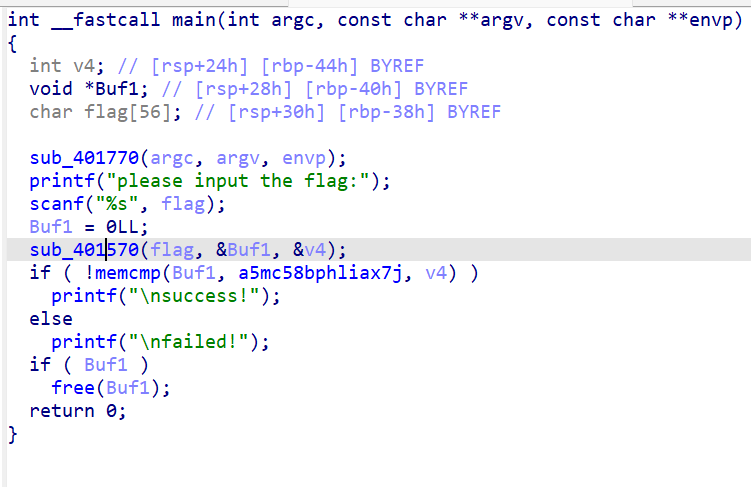

用ida打开F5反汇编得到:

sub_401570函数对输入的flag进行变换,memcmp函数用于判断两个字符串的前n个字符是否相等

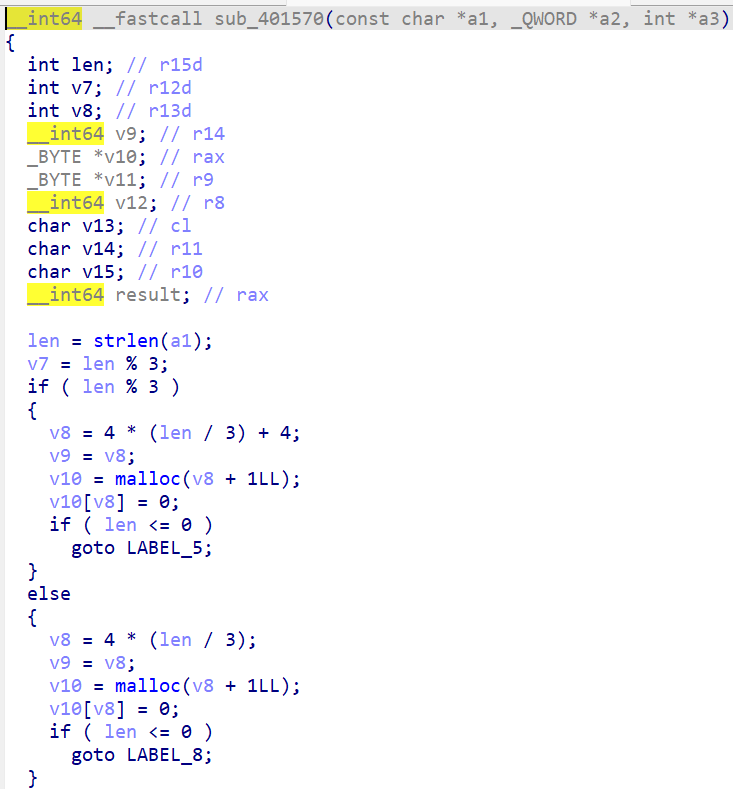

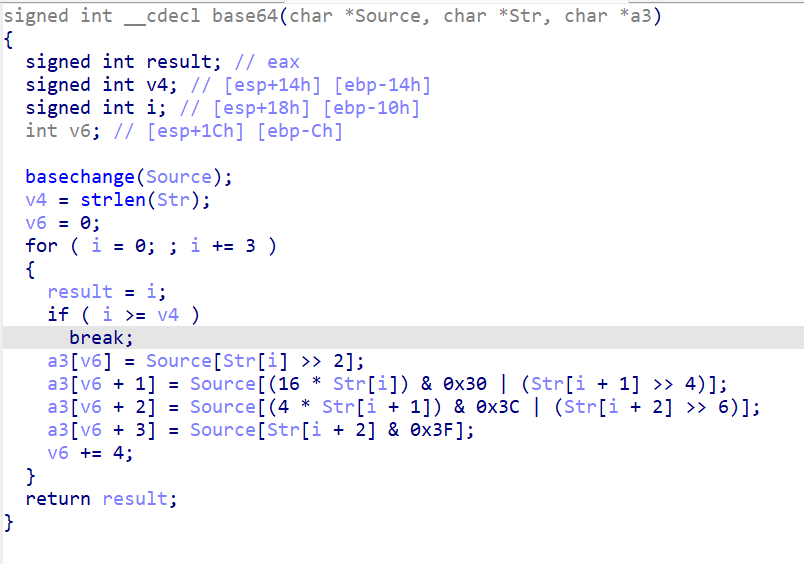

进入sub_401570:

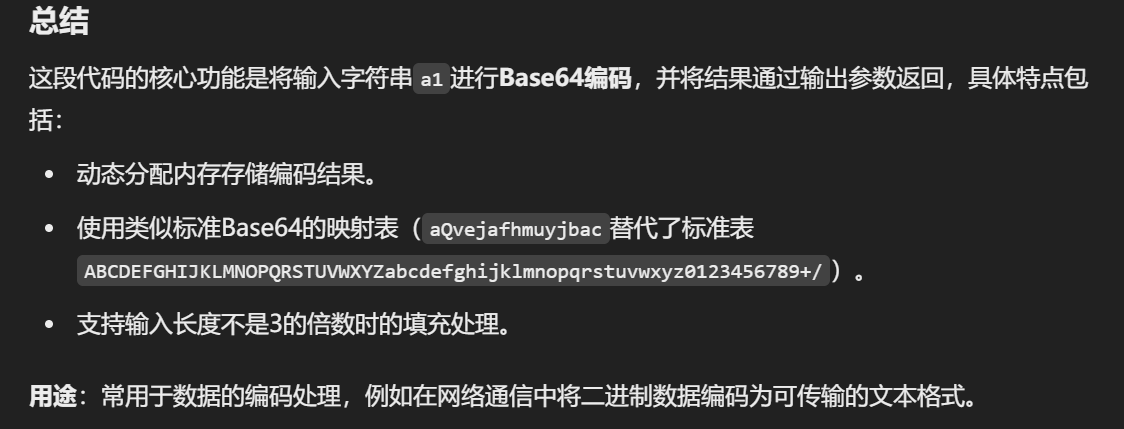

(经过chatgpt分析) 分析出这个函数的功能:

到这里我认为只要把已知字符串进行base64解码就行,发现是乱码

经过wp提示,原来是base64换表

aQvejafhmuyjbac=”qvEJAfHmUYjBac+u8Ph5n9Od17FrICL/X0gVtM4Qk6T2z3wNSsyoebilxWKGZpRD”是映射表

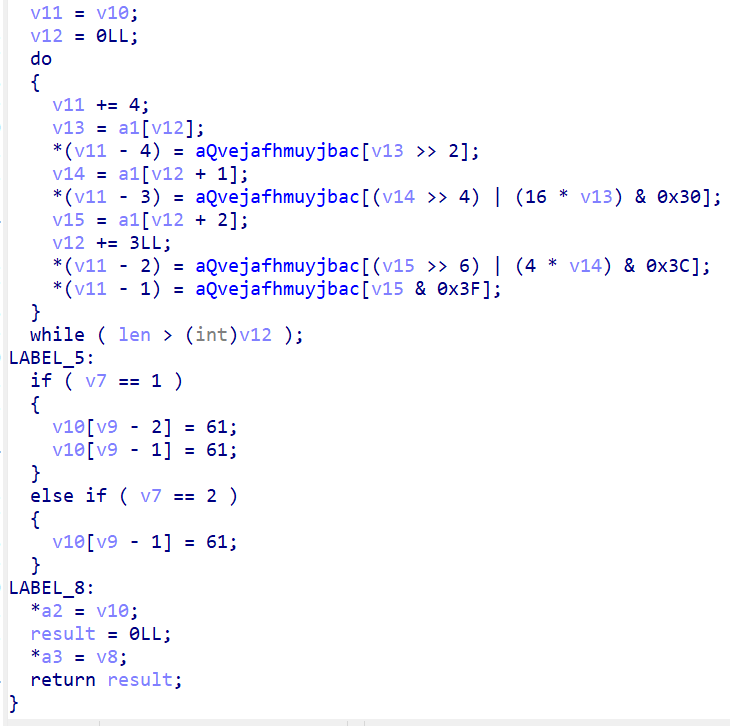

写脚本复原:

1 | import base64 |

base64原理:https://www.cnblogs.com/xiaxveliang/p/15097947.html

base64代码识别:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Xinyi's blog!